Шпионский холодильник

Одинокие хакеры-хулиганы, взламывающие чужие сайты из «благородных побуждений», остались в прошлом. В беседе с «Профилем» эксперты отметили: киберпреступность стала организованной, а главная цель современных хакерских группировок – награбить побольше денег. Ради этого они атакуют банки и мобильные телефоны, распространяют вредоносное ПО и внедряют следящие программы. Виртуальный криминал наносит ущерб реальным людям и компаниям – крадет деньги и информацию, шпионит, шантажирует и требует выкуп, точно так же, как криминал обычный. Киберпреступники просто используют другие инструменты – информационные технологии.

Хакеры взломали линейное отделение МВД Казани и оставили полицейских без зарплаты. Хакеры обрушили сеть крупнейшего мобильного оператора Екатеринбурга «Мотив». Хакеры научились сверлить в банкоматах дырки, чтобы красть наличные, предупреждает Сбербанк. Все это новости нынешнего октября. Десять лет назад, в далеком прошлом, по меркам развития технологий виртуальной реальности, хакеры совершали преступления как «подвиги», дерзко и напоказ. Сейчас киберпреступность стала организованной, и скрытность – среди ее главных приоритетов. При этом она постоянно совершенствуется, и в будущем, которое, по тем же меркам, совсем не далекое, хакеры выйдут на новые уровни.

Не исключено, что уже сейчас ваш «смарт»-холодильник, телефон и кофеварка вычисляют ваши пароли, а ваш мобильный «шпион» фиксирует каждое ваше действие и передает данные злоумышленникам. Крупные хищения денег у банков, автоматизация этих хищений, новые трояны для массового поражения гаджетов Android, шпионаж, вымогательство, атаки на промышленные объекты и модный «интернет вещей» (IoT) – все это уже тренды дня сегодняшнего, которые в будущем будут развиваться, как будут расти и средние суммы хищений.

О прошлом, настоящем и будущем киберпреступности, о ее влиянии на российскую экономику «Профилю» подробно рассказали эксперты ведущих компаний по разведке и борьбе с киберугрозами.

Хактивизм нулевых

Главной угрозой информационной безопасности 10–15 лет назад считался хактивизм, рассказывает аналитик компании «Перспективный мониторинг» Сергей Нейгер. «Это политически мотивированные атаки или просто хулиганские – «потому что можем!», – объясняет он. Киберпреступления в то время были, скорее, следствием «экспериментов», соглашается директор департамента аудита защищенности Digital Security Алексей Тюрин. «Люди «ломали» что-то не с целью получить прибыль, а чтобы продемонстрировать свои навыки, попробовать силы», – говорит он. Хакеры-одиночки, «преступные гении», в те времена сами писали вредоносное ПО, сами находили цели, охотились на банковские счета, «протроянивая» их владельцев. «В начале времен хакеры стремились прославить свое имя, и вредоносная программа должна была заявить о себе заметными пользователю деяниями», – говорит ведущий аналитик отдела развития компании «Доктор Веб» Вячеслав Медведев.

Примерно пять лет назад, отмечают эксперты, киберпреступность начала приобретать статус организованной, стал активно развиваться и «черный рынок» Darknet. «Вектор сместился в сторону направленных атак и их финансовой прибыльности», – говорит специалист по кибербезопасности Zecurion Алексей Константинов. Кражи учетных записей систем онлайн-банкинга, рассылка спама, организация DDoS-атак, вымогательство и мошенничество стали основными видами «заработка» киберпреступников, говорит Ложкин. «Наиболее явно эти методы проявились именно в России, которую продолжает захлестывать настоящий вал угроз в социальных сетях, «банковские» троянские программы и бесчисленные «блокировщики Windows», – отметил он.

«В середине двухтысячных окончательно погиб мир благородных хакеров, действующих в исследовательских целях, – говорит руководитель отдела консалтинга Центра информационной безопасности компании «Инфосистемы Джет» Андрей Янкин. – Они не исчезли, но их смыл и растворил в себе огромный поток киберкриминала. Хакеров новой формации интересует кратчайший путь к наживе, а не красивые решения».

Банковский киберкризис

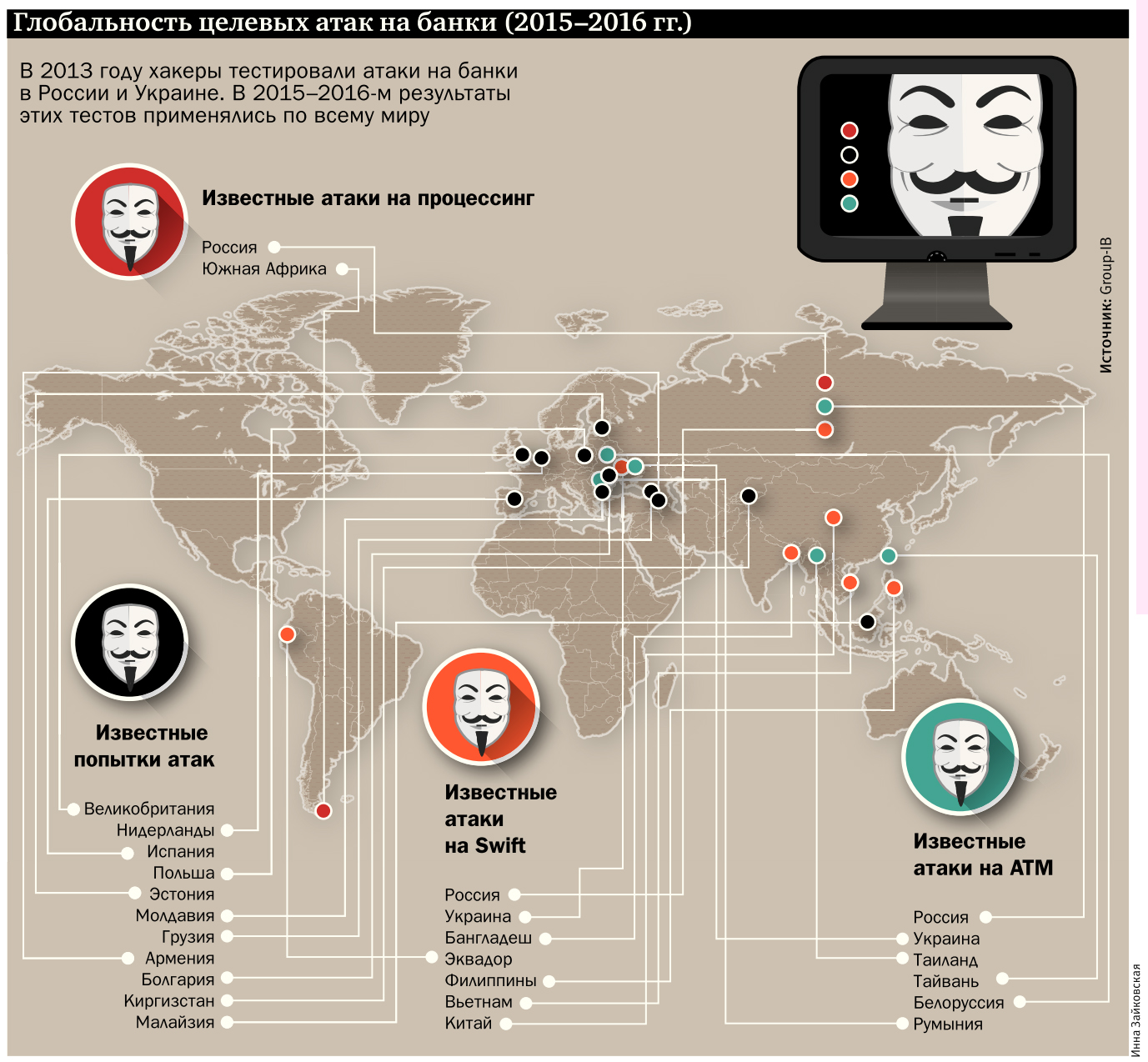

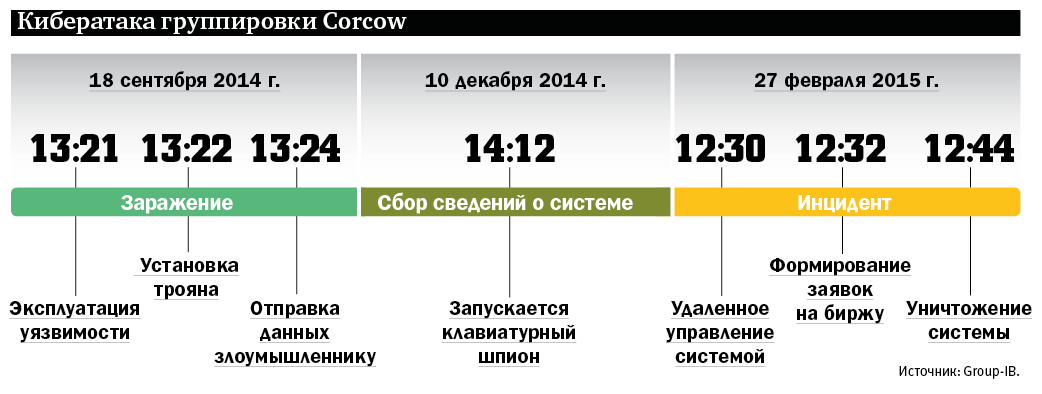

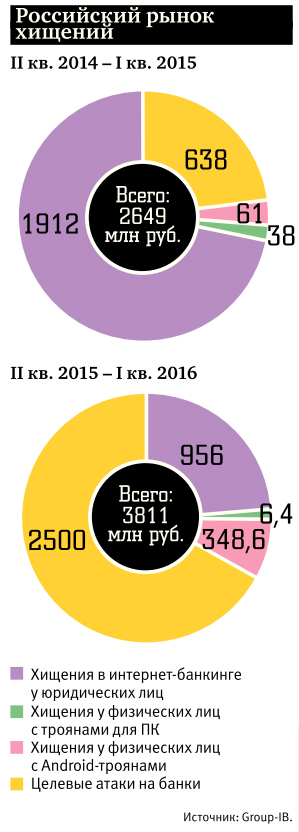

В 2013 году именно Россия стала полигоном для тестирования целевых хакерских атак уже не на клиентов банков, а на сами кредитные учреждения, отмечают специалисты компании по борьбе с киберугрозами Group-IB (GIB). В результате, как говорится в опубликованном на днях ежегодном отчете компании, «русскоговорящие преступные группы имеют опыт атак практически на все банковские системы, включая платежные шлюзы и банкоматы, карточный процессинг и биржевые терминалы». В период со II квартала 2015‑го по I квартал 2016 года, по данным GIB, ущерб российских банков от целевых атак вырос на 300% по сравнению с аналогичным периодом 2014–2015 гг., и все преступные группировки, стоящие за ними, ранее специализировались на хищениях у юрлиц – клиентов банков. Средний объем хищений составил 140 млн рублей, общий – 2,5 млрд. «Главными целями становятся банки среднего и низшего звена, поскольку уровень защищенности ресурсов у них намного ниже, чем у топовых банков, – отмечает Алексей Тюрин из Digital Security. – Атаки на клиентов банка более типичны для крупных банков».

Поупражнявшись в России, хакеры переориентировались на другие мировые рынки, объемы хищений упали, писал «Профиль» еще в июле этого года (см. № 24 от 4 июля, «Полигон для кибератак»). Но, как выяснилось (см. «Профиль» № 38 от 17 октября), в целом киберпреступность в стране, наоборот, подскочила на целых 44%, и сейчас эксперты оценивают ущерб российской экономике в 3,8 млрд рублей.

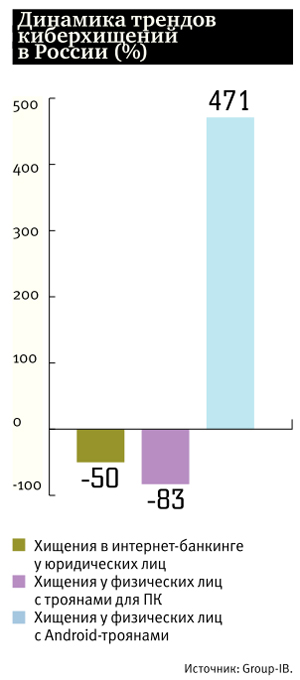

Произошло это в основном за счет двух факторов. Хакеры действительно стали меньше интересоваться ПК и интернет-банкингом у юрлиц. Но авторство 16 из 19 новейших троянов для ПК в мире при этом принадлежит русскоязычным программистам. Однако создавать новые вирусы для ПК стало просто экономически невыгодно. По данным «Лаборатории Касперского», с 2014 года количество новых вредоносных файлов, обнаруживаемых компанией ежедневно, сократилось на 15 тыс. – c 325 тыс. до 310 тыс. «Главной причиной этого спада оказалась экономическая неэффективность кодирования новых зловредов, – говорит Ложкин. – Злоумышленникам гораздо дешевле обходится кража или создание легитимных цифровых подписей, которые они присваивают вредоносным программам, выдавая их таким образом за безопасные. Кроме того, экономить на разработке и одновременно зарабатывать деньги им позволяет назойливое рекламное ПО, доля которого в арсенале киберпреступников неуклонно растет». Да, объем грабежей с помощью заражения ПК снизился на 50% для юрлиц и на 83% для физлиц, гласит отчет GIB, но все равно это обошлось первым в общей сложности 956 млн рублей, а вторым – 6,4 млн рублей. А по данным «Лаборатории Касперского», в 2015 году «каждый второй корпоративный компьютер в России подвергся хотя бы одной веб-атаке».

Трояны для покемонов

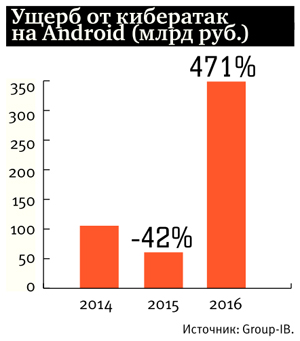

Главным же трендом хакеров (и это второй фактор) стали хищения денежных средств у физлиц с помощью троянов для Android. Средняя сумма такой кражи, по данным GIB, составила 4 тыс. рублей. В день в среднем проводилось по 350 атак на общую сумму 1,4 млн рублей, а всего за отчетный период награбили на 348,6 млн рублей. По сравнению с периодом 2014–2015 гг. эта сумма выросла на 471%.

В будущем темпы роста объема хищений «будут трехзначными по всему миру», говорится в отчете GIB, «поскольку заражение вредоносным ПО становится незаметнее, а хищения автоматизируются». В частности, «Android-трояны начали распространяться с помощью эксплойтов (программ и кодов. – «Профиль»), которые позволяют установить вредоносную программу при посещении взломанного сайта незаметно для пользователя».

Дело тут даже не в том, что Android в плане безопасности «хуже» гаджетов iOS. Изначально обе системы одинаково защищены, говорит гендиректор GIB Илья Сачков, но у iOS жестче система модерации при установке приложений, тогда как владельцы Android сами скачивают себе вирусные приложения. «Вредоносные программы не только мимикрируют под приложения, стабильно держащиеся в региональных топах, но и отвечают на ситуационные всплески интереса пользователей», – отмечается в отчете GIB. В качестве примера приводят нашумевшее приложение Pokemon Go, под видом которого прятались вирусы.

Телевизор следит за тобой

Кибершпионаж – еще один важный тренд виртуальной преступности. В этих целях активно используются те же Android-трояны. «Практически все мобильные трояны для хищений, активные в России, имеют функционал для перехвата SMS», – говорится в отчете GIB. Таким образом злоумышленники получают доступ к корпоративным порталам, почте, облачным хранилищам, и все это «резко повысило уровень угроз для чиновников, бизнесменов и журналистов». Шпионят при этом гораздо чаще, чем об этом принято думать, отмечает гендиректор компании «Код безопасности» Андрей Голов. «Обычный человек вряд ли задумывается, что его мобильный телефон может находиться под глобальной системой слежения, что в телефоне есть закладки, которые информируют злоумышленников о его местоположении, контактах, записывают «хозяина» на диктофоны и камеры», – говорит он.

Начинает развиваться сфера промышленного шпионажа и «конкурентной разведки», когда основной целью преступников становятся не деньги компании, а ценная информация, такая как контракты, деловая переписка, отмечает, в свою очередь, Ложкин. «Сегодня главной темой здесь становятся целевые атаки на корпорации и правительственные структуры, – подчеркивает он. – Почти каждая четвертая компания (23%) в России считает, что уже становилась жертвой целевых атак». Darknet оперативно реагирует на корпоративные войны, отмечают эксперты. Так, по словам Тюрина, на черном рынке можно «заказать» конкурента хакерам; а DDoS-атаку на интернет-бизнес, говорит Константинов, можно приобрести за $30–50. «Если есть спрос, будет и предложение. Уже сейчас существует немало площадок, предлагающих такие услуги, – говорит Янкин. – Стоит ожидать взрывообразного роста этого подпольного рынка в ближайшее время».

Да что там телефоны! В нынешние времена и собственному холодильнику нельзя доверять. Internet of Things, «интернет вещей» – буквально последний «писк» хакеров. «Мы смотрим телевизор, а он в это время может следить за нами, – говорит Голов. – Мы окружены множеством электронных устройств. Управлять ими можно по Wi-Fi. А раз можем управлять мы, то и сторонний злоумышленник гипотетически может получить контроль над нашими гаджетами. Мы редко задумываемся над тем, что интернет-браузер может рассказать о нас всё: предпочтения, покупки, круг общения, любимые места». «Обычные вещи все чаще оснащаются доступом к интернет-сервисам, – соглашается Тюрин. – Этим пользуются злоумышленники. Уже сейчас есть ботнеты, состоящие из «кофеварок, утюгов и клюшек для гольфа». То же самое касается и автомобилей, медицинского оборудования – всего, что может быть присоединено к интернету, обращает внимание эксперт.

Программы-вымогатели в обозримом будущем будут пользоваться особым успехом у хакеров, считает Ложкин, и они даже «потеснят банковских троянцев». И опять на то две причины: прямая монетизация за счет выкупа и относительно низкие стартовые затраты. «В более долгосрочной перспективе эти программы вполне могут научиться атаковать любую подключенную к интернету технику: телевизор, холодильник, автомобиль», – заключил эксперт.

Провокационное страхование

Атаки хакеров – это страховой случай, и многие компании подобные риски страхуют. Однако это, по словам Сачкова, обернулось еще одним стимулом для киберпреступников – компании платят выкуп, так как знают, что им будет все возмещено страховкой, а значит, нет причин прекращать атаки. По данным «Лаборатории Касперского», в среднем ущерб от одного инцидента информационной безопасности для крупных российских компаний составляет 11 млн рублей, а для сектора малого и среднего бизнеса – 1,6 млн. «Выяснилось, что с весны 2015‑го по весну 2016 года жертвой того или иного киберинцидента стала практически каждая российская организация, – говорит Ложкин. – Более половины пострадали от неправомерного использования IT-ресурсов сотрудниками либо проникновения в корпоративные сети вредоносного ПО, что привело к снижению производительности бизнеса».

Между тем ущерб компаниям от киберпреступности складывается из многих составляющих. Выделяют три вида ущерба: прямой, косвенный и репутационный, говорит Нейгер. «Прямой ущерб – это украденные у нас деньги или оцененная интеллектуальная собственность, – отмечает он. – Косвенный – затраты на восстановление работоспособности информационных систем, простои, недополученная прибыль, расходы на расследование и юристов, судебные издержки. Репутационный ущерб считать сложнее: сюда входят PR-расходы, недополученные контракты и потеря рыночной капитализации». К этим затратам Константинов из Zecurion добавляет потери от уменьшения стоимости ценных бумаг, потери в результате отзыва лицензий и из-за неисполненных обязательств компанией-жертвой, а также ущерб от потери клиентов и их доверия.

Сократить разрыв

Кибербезопасность всегда будет отставать от киберпреступности как минимум на шаг – этот факт признают все опрошенные эксперты. Разрыв можно только сократить, говорит Нейгер. Один из способов – это разведка киберугроз (threat intelligence). «Это набирающий силу общемировой тренд превентивной защиты, – объясняет Константинов. – Мы стараемся как можно раньше узнавать о появляющихся угрозах и методах нападения и предпринимаем действия, которые усложняют или удорожают атаку. Благодаря этим знаниям мы также можем быстрее обнаружить, что против нас направлена какая-то вредоносная активность». Второй способ – моделирование действий злоумышленника. «У компаний сейчас есть возможность нанять группы квалифицированных специалистов, которые атакуют системы защиты так же, как это делали бы настоящие преступники, – говорит Нейгер. – Так мы находим слабые и уязвимые места в защите, «латаем» их и становимся более защищенными перед реальными атаками».

С усилением и усложнением ландшафта угроз трендом последних лет стало то, что компании гораздо серьезнее относятся к информационной безопасности (ИБ), говорит Ложкин. «В целом организации все чаще выбирают комплексные и специализированные решения, – объясняет он. – Они постепенно осознают, что традиционного антивируса уже недостаточно, и одним из ключевых приоритетов для них становится защита от целевых атак: в 2015 году ее использовали уже 40% организаций». «Сейчас существуют решения для защиты от всех известных видов атак. По крайней мере, так заявляют производители, – добавляет Янкин. – Компании внедряют эти новинки, забывая о базовой безопасности (сегментация сети, обновление систем, ограничение прав в системах, обучения пользователей и т. д.). Разбор успешных атак показывает, что они чаще всего становятся возможными именно из-за пренебрежения базовыми правилами ИБ и беспечности сотрудников компаний-жертв».

Интернет – дикая среда, надеяться на правоохранительные органы особого смысла нет – это, по словам Тюрина, признают почти все компании. «Потому организации максимально заботятся о своих ресурсах в интернете, о своих пользователях. Вкладывают большие деньги в безопасность, – говорит он. – Они разрабатывают и внедряют новые технологии, и это служит мощным «противоядием» от влияния преступного мира». Так, по его словам, совершенствование браузеров привело к тому, что «уже можно ходить по практически любым сайтам в интернете и не бояться что-то подцепить». Благодаря развитию средств защиты некоторые направления киберпреступлений практически исчезли – слишком велики стали затраты. «Эксплойт, позволяющий захватить удаленный контроль над смартфоном iPhone, оценивается в $1–2 млн, – приводит пример Тюрин. – Вряд ли его будут покупать, чтобы потом украсть у кого-то хотя бы 1 млн рублей».

Киберпреступления совершаются в реальном мире реальными людьми, и страдают от этого реальные люди, подчеркивает Нейгер. «Даже жители самой глухой деревни с одной лампочкой на весь дом – потенциальные пострадавшие, ведь возможность кибератаки на энергосистемы была доказана», – говорит он. От обычного криминала тот, что с приставкой «кибер», отличается только орудием преступления – информационными технологиями. И поэтому самым слабым звеном в киберброне остается «человеческий фактор». «Обман, мошенничество, подлог, шантаж, угрозы работают в реальном мире, работают они и в виртуальном», – говорит Нейгер. – Для корпоративного безопасника идеальная ситуация, когда все информационные системы выключены и нет людей. Но очевидно, что так быть не может».

Подписывайтесь на PROFILE.RU в Яндекс.Новости или в Яндекс.Дзен. Все важные новости — в telegram-канале «Профиль».